Фахівці компанії Group-IB опублікували дослідження, присвячене новітнім методам атак шифрувальників. Експерти розповідають, що в порівнянні з попереднім періодом у 2019 атаки вимагачів зросли на 40%, а розмір середнього необхідного викупу і зовсім збільшився в рази.

Всього за останній рік середній розмір викупу виріс з $6 тис. до 84 тис. Однак є й особливі випадки. Наприклад, оператори вимагача Ryuk зуміли змусити два міста у Флориді заплатити 1 000 000 доларів (у сукупності). Ця ж група атакувала місто Нью-Бедфорд (штат Массачусетс), зажадавши викуп у розмірі 5 300 000 доларів. Коли міська влада змогла запропонувати зловмисникам лише 400 000 доларів, хакери від виплати відмовилися. Інформаційні системи було знищено.

Найжадібнішими шифрувальниками 2019 року стали віруси Ryuk, DoppelPaymer і REvil: їх вимоги про викуп досягали 800 000 доларів.

Оператори REvil змогли успішно здійснити атаку на ланцюжок постачань, скомпрометувавши італійську версію сайту WinRar. Вони ж успішно атакували мережеві інфраструктури 22 муніципалітетів Техасу.

Фахівці вважають, що оскільки тактики й інструменти операторів шифрувальників еволюціонували до складних алгоритмів, які раніше відрізняли в першу чергу хакерські APT-групи, а їх цілі змістилися в корпоративний сектор, 2020 рік може встановити антирекорд за кількістю атак і розмірів збитків.

Однією з найбільш помітних тенденцій 2019 року стало те, що багато операторів шифрувальників почали вивантажувати великі обсяги конфіденційних даних з атакованих корпоративних мереж. Подібні дії, на думку авторів вірусів, істотно підвищують шанси на отримання викупу. Якщо вимоги хакерів не виконуються, вони заробляють все одно, продаючи конфіденційну інформацію в даркнеті. Таким методом користувалися оператори сімейств REvil, Maze, DoppelPaymer і багато інших.

Ще однією поширено практикою серед зловмисників стало використання банківських троянів на етапі первинної компрометації мережі: у 2019 році експертами Group-IB було зафіксовано використання великого числа троянів в кампаніях шифрувальників, в тому числі троянів Dridex, Emotet, SDBBot і Trickbot.

У 2019 більшість операторів шифрувальників стали використовувати інструменти, які застосовуються фахівцями з кібербезпеки під час тестів на проникнення. Так, оператори шифрувальників Ryuk, Revil, Maze і DoppelPaymer активно вдавалися до таких інструментів як Cobalt Strike, CrackMapExec, PowerShell Empire, PoshC2, Metasploit і Koadic, які дозволяли їм не тільки провести розвідку в скомпрометованій мережі, а й закріпитися в ній, отримати привілейовані аутентифікаційні дані і, навіть, повний контроль над доменами Windows.

В цілому, як відзначають експерти, минулого року оператори здирників вийшли на новий рівень — їх дії більше не обмежувалися лише шифруванням файлів. Все більше зловмисників почали просувати програми-шифрувальники як послугу RaaS (Ransomware-as-a-Service) і здавати своїх вимагачів «в оренду» в обмін на частину викупу.

Первинний вектор атак

У 2019 році до топ-3 векторів первинної компрометації мережі, з яких починалися атаки, увійшли фішингові розсилки, зараження через зовнішні служби віддаленого доступу, перш за все через Remote Desktop Protocol (RDP), і атаки drive-by.

Так, в порівнянні з 2018 роком кількість доступних серверів з відкритим портом 3389, тільки збільшилася. У п'ятірці лідерів за їх експлуатації у 2019 році виявилися Китай, США, Німеччина, Бразилія і Росія. Зростання числа атак на RDP значною мірою пояснюється виявленням нових вразливостей: CVE-2019–0708 (BlueKeep), CVE-2019–1181, CVE-2019–1182, CVE-2019–1222 і CVE-2019–1226.

Фішингові листи теж залишаються одним з найбільш поширених векторів первинної компрометації, і частіше за все в таких листах ховалися вимагачі Shade і Ryuk. Кампанії хакерської групи TA505, поширювали шифрувальник Clop: атака починалася з фішингових листів, що містять заражене вкладення, яке, серед іншого, завантажувало один з троянів (FlawedAmmyy RAT або SDBBot).

Минулого року кількість доступних серверів з відкритим портом 3389 перевищило 3 000 000, більшість з них були розташовані в Бразилії, Німеччини, Китаї, Росії та США.

У 2019 нападники також нерідко використовували заражені сайти для доставлення вірусів-вимагачів жертвам. Після того, як користувач опинявся на такому сайті, він перенаправлявся на сторінки, які намагалися скомпрометувати пристрої користувача, скориставшись, наприклад, уразливостями в браузері. Набори експлойтів, які найчастіше використовувалися в таких атаках — RIG EK, Fallout EK і Spelevo EK.

Деякі зловмисники, в тому числі оператори шифрувальників Shade (Troldesh) і STOP, відразу шифрували дані на скомпрометованих пристроях, в той час як багато інших, в тому числі оператори Ryuk, REvil, DoppelPaymer, Maze і Dharma, не обмежувалися лише цим і збирали інформацію, розмножувались та компроментували цілі мережеві інфраструктури.

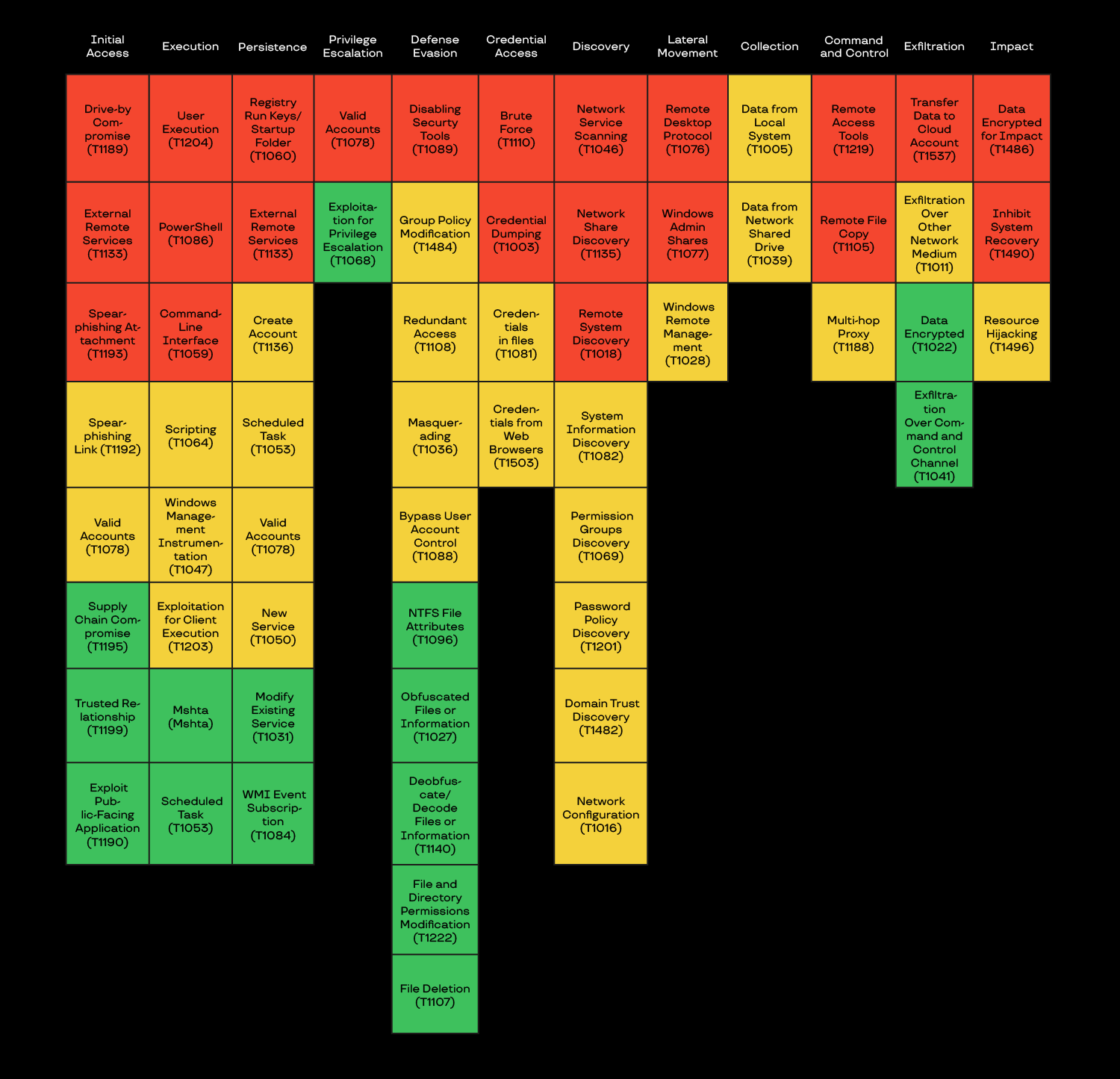

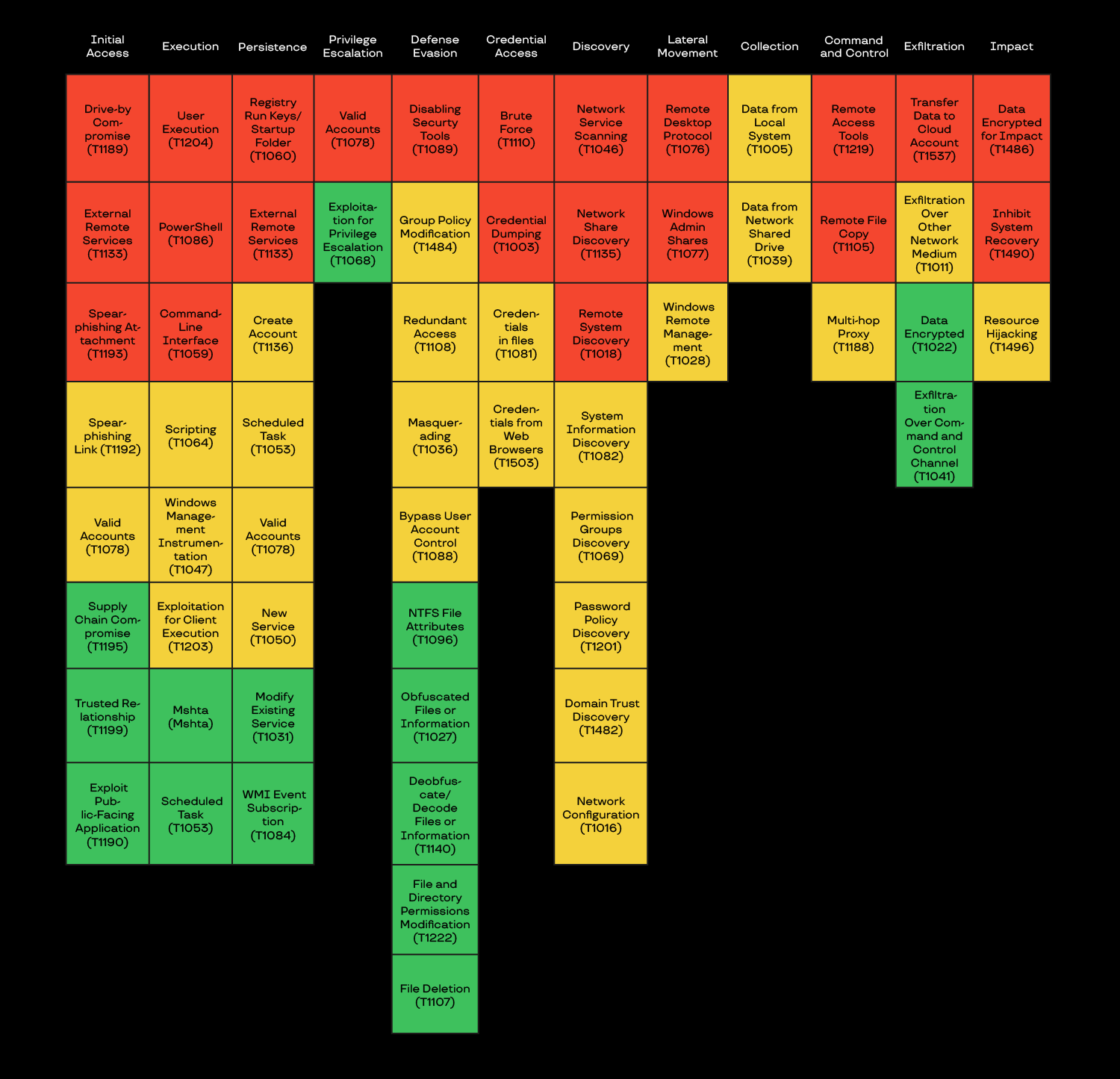

Повний список тактик, технік і процедур, згаданих у звіті, наведено в таблиці нижче, яка побудована на базі матриці MITRE ATT & CK — публічної бази знань, в якій зібрані тактики і техніки цільових атак, які застосовуються різними угрупованнями кіберзлочинців. Вони розташовані в порядку від найбільш популярних (виділені червоним) до найменш популярних (виділені зеленим).

Також у звіті наголошується, що після масового переходу співробітників на віддалену роботу під час пандемії COVID-19, зловмисники виявляють все більше нових точок компрометації і вразливостей. Використання загальнодоступних додатків і зараження персональних пристроїв співробітників стануть найбільш популярними способами отримання доступу до внутрішніх мереж у 2020 році.