Новий вірус-шифрувальник Tycoon відрізняється від інших тим, що його взагалі не бачать антивіруси. Особливістю є те, що він не шифрує файли жертви відразу (в автоматичному режимі), а залишається у мережі непомітним аж допоки не отримає команди діяти.

Основними жертвами Tycoon є організації галузі освіти, розробники програмного забезпечення та компанії середнього й малого бізнесу. Про це повідомляє компанія Blackberry.

Це програмне забезпечення використовує маловідомий формат файлів Java, щоб ускладнити його виявлення до того, як вірус зашифрує файли. Виявлено його було в результаті спільної роботи спеціалістів KPMG, яких викликали для допомоги у відновленні інформації у неназваному європейському навчальному закладі, постраждалому від нападу, та BlackBerry. Підрозділ дослідження безпеки BlackBerry, який співпрацює з KPMG, проаналізував шкідливе програмне забезпечення та опублікував свої результати.

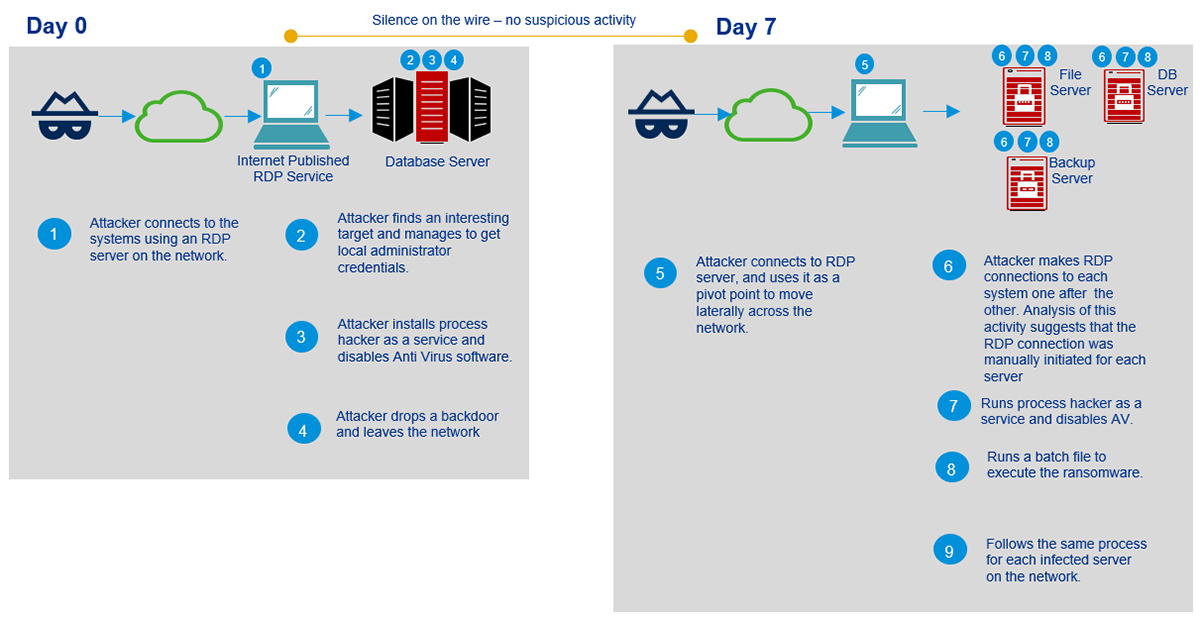

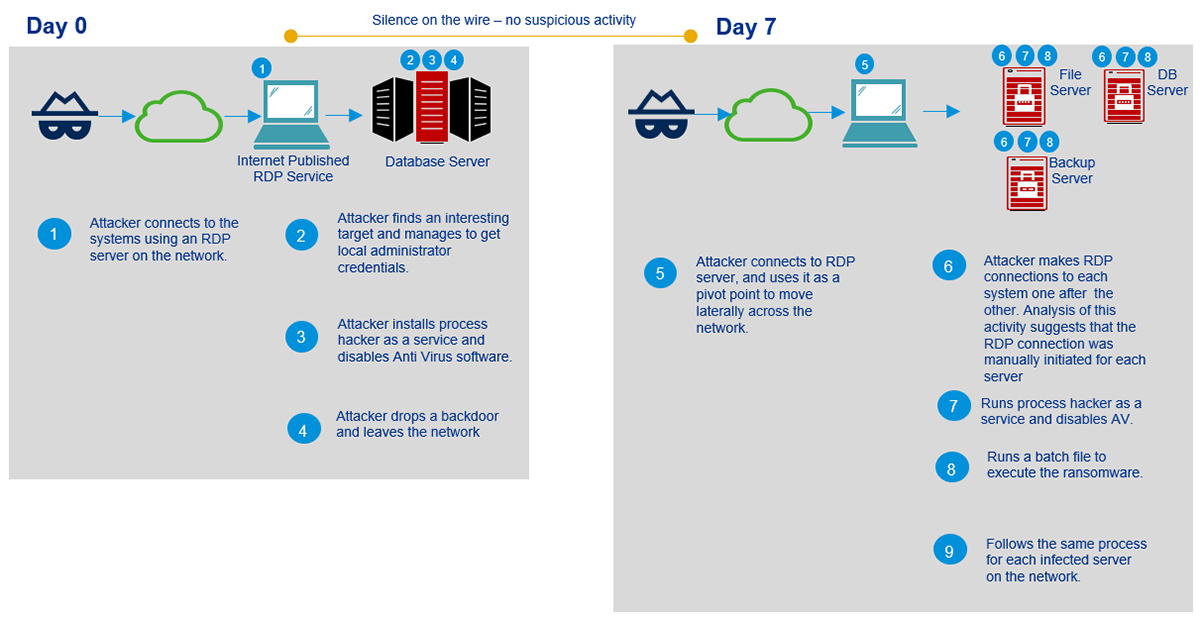

Починається атака цілком стандартно. Початкова компрометація здійснюється через небезпечні RDP-сервери, «видимі» з інтернету. Однак розслідування показало, що потім зловмисники використовують ін'єкцію Image File Execution Options (IFEO) для забезпечення стійкої присутності в системі, запускають бекдор разом з Microsoft Windows On-Screen Keyboard (OSK), а також відключають антивірусні продукти, використовуючи ProcessHacker.

Закріпившись в мережі компанії, зловмисники запускають здирницький модуль на Java, який шифрує всі файлові сервери, підключені до мережі, включаючи системи резервного копіювання.

Сам шифрувальник розгортається з ZIP-архіву, що містить шкідливу збірку Java Runtime Environment (JRE) і скомпільований образ Java (ImageJ) або JIMAGE. Даний формат файлів зазвичай застосовується для зберігання кастомних образів JRE і використовується Java Virtual Machine. Дослідники відзначають, що цей формат файлів, вперше представлений поряд з Java 9, слабо документований і в цілому рідко використовується розробниками.

Також наголошується, що Tycoon видаляє вихідні файли після шифрування, а також перезаписує їх, щоб точно запобігти відновленню інформації. Для цього завдання використовується штатна Windows-утиліта cipher.exe. Крім того, під час шифрування вірус пропускає частини великих файлів, щоб прискорити процес, що призводить до пошкодження цих файлів і неможливості їх використання.

При цьому кожен файл шифрується з використанням нового ключа AES. Вимагач використовує асиметричний алгоритм RSA для шифрування згенерованих ключів AES, тобто для дешифрування інформації потрібно знати приватний RSA-ключ зловмисника.

Дослідники заявили, що вони вперше побачили модуль викупу, зібраний у форматі файлу зображень Java (ImageJ). Ці файли містять усі компоненти, необхідні для запуску коду. Такі файли майже не розпізнаються антивірусами.

Фахівець BlackBerry назвав вірус-шифрувальник «Tycoon», оскільки такою була назва теки у декомпільованому коді. Дослідники заявили, що модуль має код, який дозволяє запускати програмне забезпечення як на комп'ютерах Windows, так і на Linux.

Оператори Ransomware, як правило, використовують потужні алгоритми шифрування, а викуп вимагають у криптовалюті. Для більшості жертв єдиний варіант — сподіватися, що вони мають резервне копіювання або сплатити викуп. Однак правоохоронці просять не сплачувати викуп здирникам.

«Одна з жертв, яка звернулася за допомогою до форуму Bleeping Computer, опублікувала приватний ключ RSA, ймовірно отриманий з програми для розшифрування, яку жертва придбала у зловмисників. Цей ключ успішно спрацював для розшифровки деяких файлів, які постраждали від найбільш ранньої версії вимагача Tycoon, що додавала розширення.redrum до зашифрованих файлів», — пишуть експерти, але попереджають, що, на жаль, для зашифрованих файлів з розширеннями.grinch і.thanos ця методика вже не працює.

Також дослідники виявили можливий зв'язок з між Tycoon і здирником Dharma / CrySIS. Теорія фахівців заснована на збігу адрес електронної пошти, схожості текстів повідомлень з вимогою викупу, а також збігах в іменах, які присвоюються зашифрованим файлам.

Нагадаємо, що віруси-шифрувальники у 2019–2020 роках випускають все частіше і частіше. Викупи досягають мільйона доларів.

Компанія SL Global Service (входить до Intecracy Group) рекомендує повідомити співробітникам про необхідність в жодному разі не переходити по посиланнях, які надсилаються електронною поштою або у месенджері. Особливо небезпечно скачувати файли у вигляді ZIP-архівів.