На підприємствах зі всього світу відбуваються процеси цифрової трансформації, під час яких вони починають використовувати, мігрувати або освоювати величезну різноманітність хмарних технологій.

Хмарні обчислення є привабливими з точки зору гнучкості та витрат, однак адміністратори хмарних сервісів сьогодні мають мати глибоке розуміння процесів на підприємстві, щоб мати змогу налаштувати політики та стандарти безпеки в поєднанні з обов'язковими ролями та відповідальністю.

На жаль, традиційні мережеві технології та механізми безпеки не можуть бути легко або безпроблемно переміщені до хмари.

Розуміння спільної відповідальності

Концепція "безпека хмари" відрізняється від терміну "безпека у хмарі". Вперше різниця була сформульована Amazon для роз'яснення спільної відповідальності постачальників і клієнтів. Постачальники хмарних послуг зазвичай відповідають за фізичну та мережеву інфраструктуру хмарної служби. Клієнти — за налаштування доступу, парольну політику та інші питання, які не залежать від сервіс-провайдера.

Ці питання регулюються договірними угодами та зобов’язаннями. Основним є договір про рівень обслуговування (SLA) з постачальником та замовником. Така угода містить кількісні та якісні характеристики наданих послуг, їх доступність, ступінь підтримки користувачів, час виправлення несправності тощо.

Ці питання регулюються договірними угодами та зобов’язаннями. Основним є договір про рівень обслуговування (SLA) з постачальником та замовником. Така угода містить кількісні та якісні характеристики наданих послуг, їх доступність, ступінь підтримки користувачів, час виправлення несправності тощо.

Захищеність хмари проти безпеки в хмарі

Ефективні рішення безпеки повинні захищати не тільки зв'язки між даними і користувачами, а й забезпечувати захист кожного підключення до кожного фізичного або віртуального пристрою в розподіленій інфраструктурі. Навіть для тих пристроїв, які постійно переміщаються всередині мультихмарних інфраструктур (чи між ними). У подібних середовищах часто виникають складнощі, які обумовлені використанням різних систем безпеки. Річ у тім, що розгортання рішень, призначених для однієї платформи, часто неможливо здійснити на інших платформах (можуть бути функціональні обмеження або слабкі місця з точки зору безпеки).

Інструменти безпеки також повинні вміти «на льоту» транслювати політики безпеки, щоб вони комплексно застосовувалися в різних середовищах. Для цього варто вибирати постачальника з рішеннями, які спочатку інтегровані у максимально можливу кількість хмарних платформ і які забезпечують єдиний рівень безпеки.

Інструменти безпеки також повинні вміти «на льоту» транслювати політики безпеки, щоб вони комплексно застосовувалися в різних середовищах. Для цього варто вибирати постачальника з рішеннями, які спочатку інтегровані у максимально можливу кількість хмарних платформ і які забезпечують єдиний рівень безпеки.

Ризики від хакерів

Неправильні конфігурації продовжують залишатися найпоширенішою проблемою безпеки. Хакери можуть виявити неправильні конфігурації та використовувати їх для атаки.

Також хакери можуть отримати доступ до хмар через викрадені облікові дані, шкідливі контейнери та вразливості будь-якого програмного забезпечення.

Популярними цілями хакерів при атаці на хмари є:

- Незаконний майнінг. Хакери використовують обчислювальну потужність хмар для майнінгу криптовалют, що буде досить дорого коштувати підприємству, оскільки рахунок сервіс-провайдер направить саме йому.

- E-skimming. Хакери отримують доступ до веб-додатків підприємства для введення зловмисного коду, який збирає фінансову інформацію.

- Несанкціонований доступ, що призводить до модифікації, порушення, втрати чи ексфільтрації. Цілі різні — від доступу до баз даних про клієнтів (потім їх продають у даркнеті) до викрадення інформації, що становить комерційну таємницю.

Також хакери можуть отримати доступ до хмар через викрадені облікові дані, шкідливі контейнери та вразливості будь-якого програмного забезпечення.

Популярними цілями хакерів при атаці на хмари є:

- Незаконний майнінг. Хакери використовують обчислювальну потужність хмар для майнінгу криптовалют, що буде досить дорого коштувати підприємству, оскільки рахунок сервіс-провайдер направить саме йому.

- E-skimming. Хакери отримують доступ до веб-додатків підприємства для введення зловмисного коду, який збирає фінансову інформацію.

- Несанкціонований доступ, що призводить до модифікації, порушення, втрати чи ексфільтрації. Цілі різні — від доступу до баз даних про клієнтів (потім їх продають у даркнеті) до викрадення інформації, що становить комерційну таємницю.

Масштабування

На мережевому шлюзі розміщуються спеціальне обладнання для моніторингу передбачуваного трафіку і пристроїв. Однак сьогодні цього вже недостатньо. Щоб усунути прогалини в безпеці, організаціям потрібна єдина панель управління, яка забезпечує наочність і дозволяє сформувати узгоджені політики безпеки у всій інфраструктурі для ефективного управління ризиками. Рішення безпеки повинні обмінюватися і зіставляти відомості про загрози, отримувати і впроваджувати централізовано узгоджені політики і зміни в конфігураціях і координувати всі ресурси для своєчасного реагування на виявлені загрози.

Окрім того, вони мають охоплювати всю розподілену інфраструктуру, динамічно масштабуватися при збільшенні ресурсів додатків і автоматично адаптуватися в міру пристосування інфраструктури до мінливих вимог. І, що не менш важливо, ці рішення повинні забезпечувати узгоджену функціональність і застосування політик незалежно від свого форм-фактору й місця розгортання.

Окрім того, вони мають охоплювати всю розподілену інфраструктуру, динамічно масштабуватися при збільшенні ресурсів додатків і автоматично адаптуватися в міру пристосування інфраструктури до мінливих вимог. І, що не менш важливо, ці рішення повинні забезпечувати узгоджену функціональність і застосування політик незалежно від свого форм-фактору й місця розгортання.

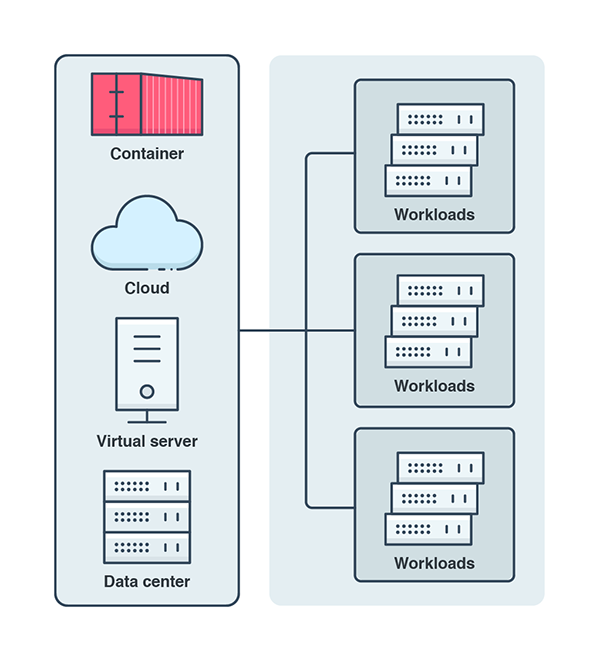

Система мережевої безпеки у хмарі повинна мати можливість "бачити" весь трафік підприємства, незалежно від джерела

Безпека під навантаженням

Захист робочих навантажень від експлуатації, зловмисного програмного забезпечення та несанкціонованих змін — це складне завдання для адміністраторів хмар, оскільки навантаження постійно змінюється. Однак кожен елемент має бути видимим адміністратору хмари та керуватися політикою безпеки.

Робочі навантаження повинні контролюватися щодо загроз, незалежно від їх характеру та походження.

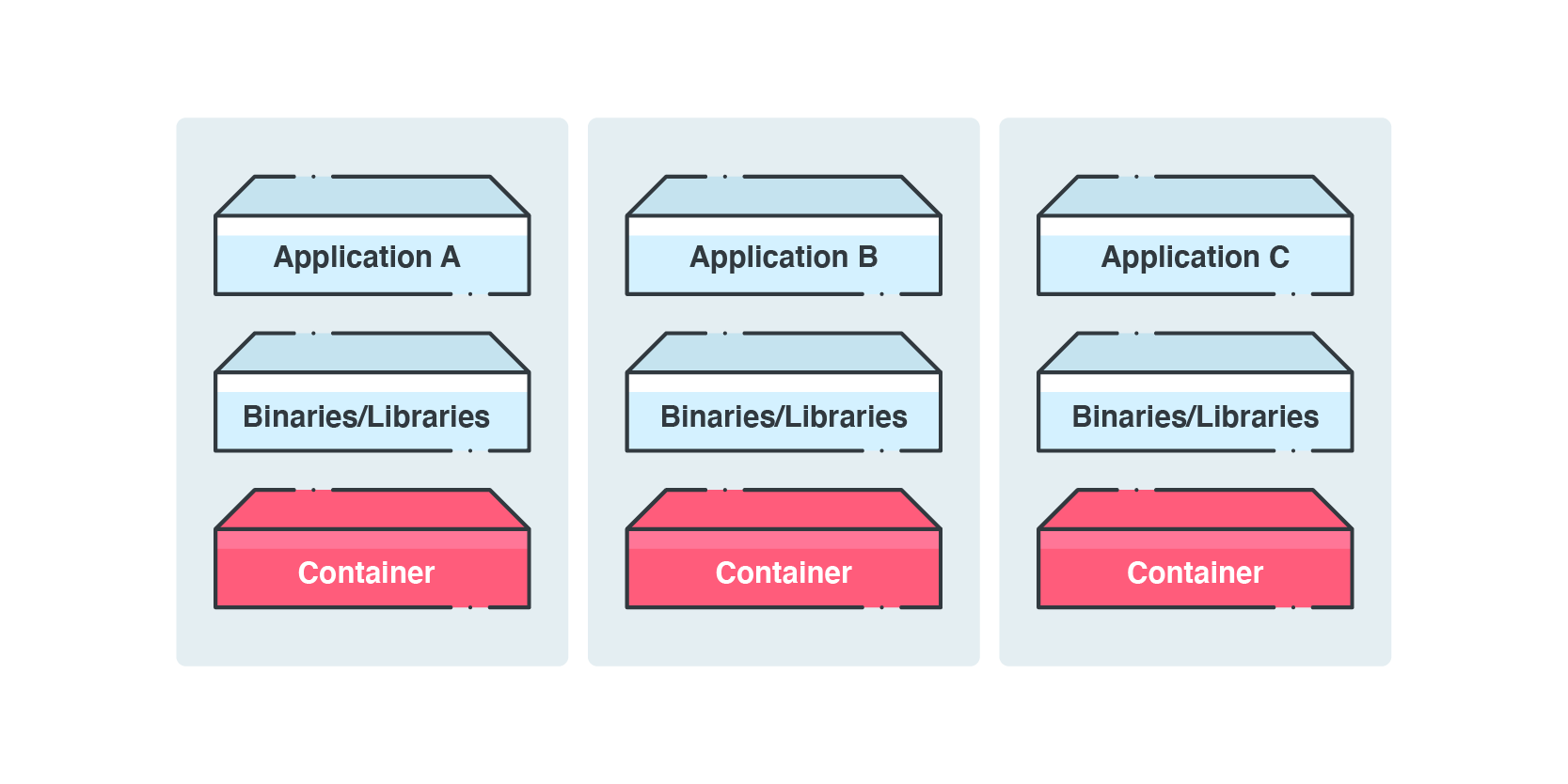

DevOps (Безпека контейнерів)

Розробка додатків у хмарі стає все більш поширеною. Це означає, що контейнери повинні бути відскановані на предмет наявності шкідливих програм, вразливостей і порушень відповідності. Чим раніше ці перевірки безпеки робляться під час збирання системи, тим краще.

Контейнери складаються з різних стеків коду та компонентів, і їх слід сканувати на наявність шкідливих програм та вразливих місць

Додатки (Serverless, APIs, Web Apps)

Традиційна безпека не може бути розгорнута на певних серверних або контейнерних платформах, але самі програми потрібно захищати так само надійно, як і інші частини інформаційної системи. Для багатьох компаній швидке та ефективне програмування та розгортання нових додатків є головними рушіями переходу до хмари. Але ці програми є потужними точками входу для загроз виконання веб-додатків, таких як введення коду, автоматизовані атаки та віддалені виконання команд.

Зберігання файлів

Компанії розглядають хмару, головним чином або частково, як спосіб вивантажити сховище з локальних серверів. Хмарне зберігання файлів чи об’єктів може стати джерелом зараження, якщо з будь-якої причини на нього було завантажено шкідливий файл. Сканування має бути доступним для будь-якого типу файлів, незалежно від розміру.

Пошук "слабої ланки"

Витоки даних відбуваються в результаті того, що кіберзлочинці використовують найслабші ланки в інформаційній системі. У багатьох організаціях впровадження хмари призводить до розширення можливостей для атаки у геометричній прогресії. Для усунення цих слабких ланок потрібно забезпечувати єдиний рівень безпеки, навіть коли інфраструктура постійно змінюється. Оскільки інфраструктури розширюються і змінюються настільки швидкими темпами, важливо, щоб будь-які зміни в мережі здійснювалися в строгій відповідності із загальним планом безпеки. Вимога використовувати належні інструменти, політики і процедури безпеки до того, як будуть задіяні будь-які нові ресурси, дозволяє адаптувати рішення безпеки до змін в інфраструктурі і в додатках. Для цього необхідно вибирати інструменти безпеки, які розуміють інфраструктуру, в якій вони будуть розміщені, і які зможуть забезпечити узгоджену роботу у всіх середовищах, гарантуючи дотримання політик і високу прозорість для безпечного запуску додатка і можливості безпечного підключення від центрів обробки даних до хмари.